Jak bezpiecznie zwiedzać cyfrowy świat?

Wstęp

Czy wybierając się w nieznane miejsce, sprawdzasz, analizujesz i dowiadujesz się różnych rzeczy? Czy czułbyś się bezpiecznie w miejscach, których nie znasz?

Na pierwsze pytanie zapewne odpowiesz „TAK”, na drugie zaś „NIE”. Podobnie jest z cyfrowym światem! Nie znamy go. Działamy intuicyjnie, nie zawsze zgodnie z prawem. Postęp technologiczny jest tak duży, że musimy stale się uczyć, dowiadywać. Musimy chcieć wiedzieć.

Największym wyzwaniem dla osób zwiedzających cyfrowy świat jest ochrona prywatności, czyli prawa do zachowania w tajemnicy wszelkich informacji i danych osobowych. Na postawie tego, czego szukasz, z jakich stron WWW korzystasz, co pobierasz i udostępniasz, tworzony jest twój profilprofil. Dzielisz się z całym światem swoim życiem. A to, co trafia do sieci, pozostaje tam na zawsze. Pamiętaj, w sieci można cię zidentyfikować, nawet jeśli nie podasz swojego imienia i nazwiska. Nie podchodzimy do obcych osób na ulicy i nie dzielimy się z nimi swoim życiem. Nie róbmy też tego w Internecie.

odróżniać dane osobowe podstawowe od danych wrażliwych,

zasad bezpiecznego zachowania w Internecie.

Cele edukacyjne zgodne z etapem kształcenia

wyjaśnia termin „ochrona danych osobowych”,

wymienia zasady ochrony danych osobowych,

posiada wiedzę i umiejętności w zakresie bezpiecznego funkcjonowania w dobie szybkiego rozwoju nowych technologii, zachowuje się świadomie i odpowiedzialnie w Internecie.

JAK BEZPIECZNIE ZWIEDZAĆ CYFROWY ŚWIAT? - audiobook

Rozdziały audiobooka:

Dane, dane, dane. Wszędzie dane

Cyfrowy ślad

Podsumowanie

Notatka dla prowadzącego:

Przed rozpoczęciem pracy z audiobookiem, możesz skorzystać z przygotowanego scenariusza lekcji, który pokazuje, jak wdrożyć materiały multimedialne w tok lekcji.

Podczas odsłuchiwania audiobooka, zwróć uwagę na to, czym są dane podstawowedane podstawowe i dane wrażliwedane wrażliwe.

Postaraj się zapamiętać, co robić, aby być bezpiecznym w Internecie.

Rozdział 1

Dane, dane, dane. Wszędzie dane

Materiał przedstawia rozmowę ojca z córką na temat danych osobowych.

— Tato, pomożesz mi?

— A co robisz?

— Zakładam konto na sieciaki.pl.

— Co to za strona?

— Przedstawia zagrożenia i zasady bezpieczeństwa w Internecie. Każdy uczeń ma założyć konto i zapoznać się z tą stroną.

— Oczywiście, pomogę ci. Otwórz stronę.

— Co to są tak dokładnie dane osobowe?

— Są to wszelkie konkretne informacje o danej osobie. Podstawowe dane osobowe to: imię i nazwisko, adres zamieszkania, numery identyfikacyjne np. PESEL, NIP. Zaliczamy do nich też informacje o liniach papilarnych, sytuacji finansowej osoby, adres e-mailowy i adres IP jej komputera. Są też dane osobowe wrażliwe. Podlegają one szczególnym zasadom przetwarzania i ochrony.

— Wymienisz mi jakieś?

— Dane ujawniające pochodzenie rasowe lub etniczne, poglądy polityczne, przekonania religijne i filozoficzne. Są też dane o stanie zdrowia, kodzie genetycznym, nałogach, życiu seksualnym. Dane dotyczące sytuacji prawnej. Dużo tego jest.

— Kiedy udostępniamy swoje dane?

— Sytuacji, w których udostępniamy swoje dane jest wiele. Robimy to np. zakładając konta, czy skrzynki mailowe, rejestrując się na różnych stronach i portalach społecznościowych. Zawsze warto zastanowić się, czy na pewno chcemy skorzystać z danej usługi i czy jest warta podzielenia się naszymi danymi osobowymi w tak szerokim zakresie.

— Dlaczego to takie ważne?

— Gdy często i zbyt pochopnie podajemy swoje dane osobowe, ktoś może je wykorzystać, a nasze hasła i dane mogą zostać skradzione. Szczególną ostrożność należy zachować korzystając z publicznie dostępnego darmowego Wi-Fi, np. w galeriach handlowych. Pamiętaj, nigdy nie udostępniaj więcej informacji o sobie niż to jest koniecznie. Udostępniaj tylko te dane, które ułatwią twoim znajomym kontakt z tobą. Nie udostępniaj informacji o sobie nieznajomym z sieci. Stosuj bezpieczne hasła i zmieniaj je regularnie. Nie posługuj się jednym hasłem do wszystkich kont.

— Dobrze tato, na pewno będę o tym pamiętać. I jeszcze jedno pytanie. Dlaczego nie masz hasła do swojego komputera…?

— Skąd wiesz…? O nie!

Rozdział 2

Cyfrowy ślad

Materiał przedstawia wizytę w klasie policjanta z sekcji zajmującej się walką z cyberprzestępczością. Opowiada uczniom o zasadach bezpieczeństwa w Sieci.

— Na dzisiejszej lekcji wychowawczej porozmawiamy o zasadach zachowania bezpieczeństwa w Internecie. O wszystkim opowie nam pan z policji, z sekcji zajmującej się bezpieczeństwem w sieci. Oddaję panu głos, a was bardzo proszę o uwagę, ponieważ są to naprawdę ważne kwestie. Bardzo proszę...

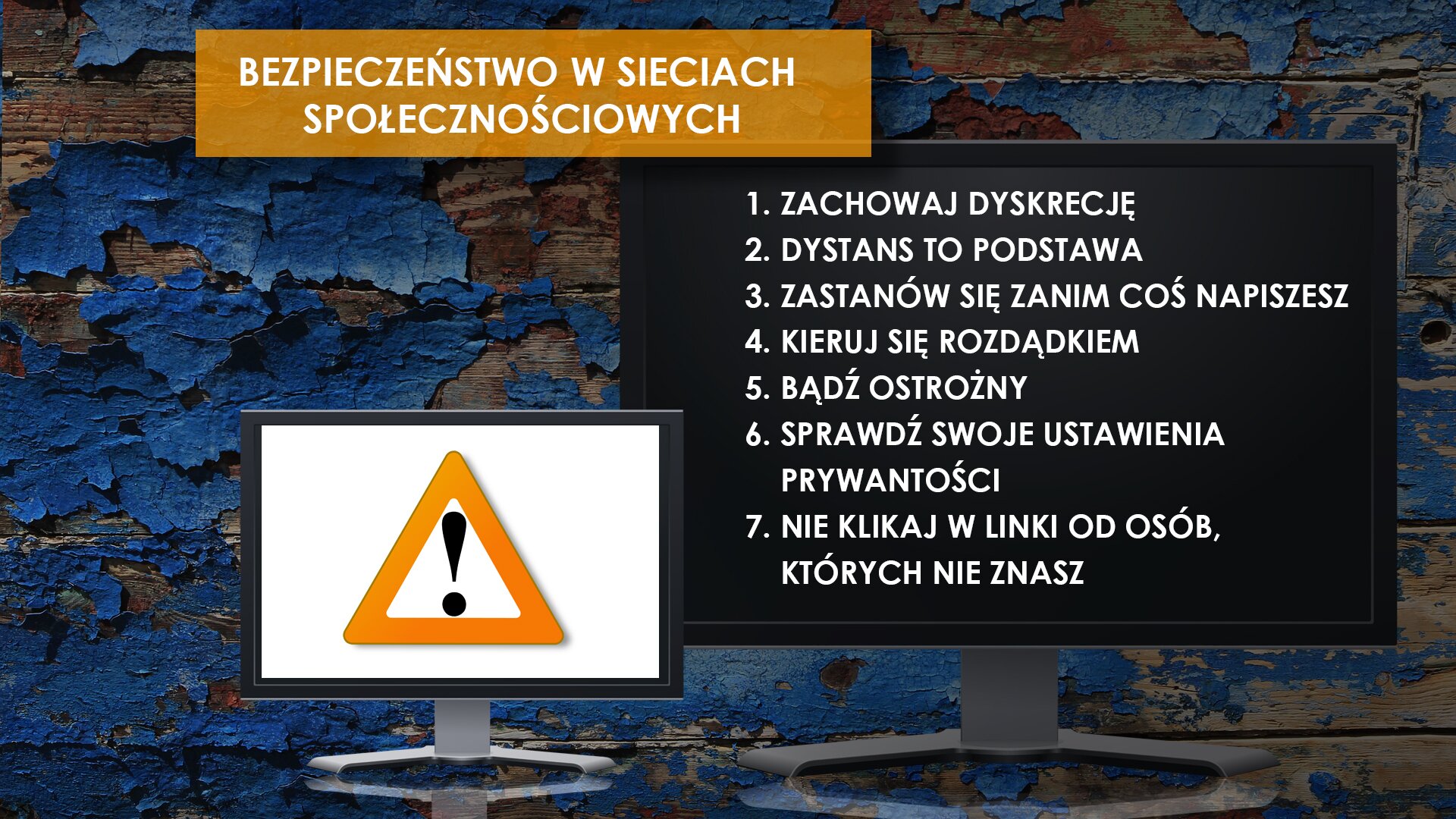

— Na pewno nieraz słyszeliście o niebezpieczeństwach, które czają się w Internecie. Wymienię teraz, punkt po punkcie, na co trzeba szczególnie uważać. Proszę chętną osobę o zapisywanie tego na tablicy. Po pierwsze: zachowaj dyskrecję. Zanim coś opublikujesz, czy napiszesz pomyśl, czy nie zostanie to użyte przeciwko tobie lub twoim bliskim. Po drugie: dystans to podstawa. Internet jest pełen informacji, zarówno przydatnych, jak i zbędnych lub nieprawdziwych. Po trzecie: kieruj się rozsądkiem. To, co udostępnisz może zobaczyć twój przyszły pracodawca lub dziewczyna albo chłopak. Po czwarte: ostrożności nigdy za wiele. Znanych jest wiele historii z Sieci, kiedy to rozmówca nie był tym, za kogo się podawał. Po piąte: sprawdź swoje ustawienia prywatności. Pozwól oglądać swoje zdjęcia, posty, itp., osobom, które znasz, a nie wszystkim.

— Dziękuję Aniu, widzę, że pilnie notujesz. To bardzo ważne.

— Pamiętajcie, Internet daje wrażenie anonimowości. W rzeczywistości, każde zachowanie w wirtualnym świecie zostawia tzw. cyfrowy ślad.

— Czy mógłby pan bardziej szczegółowo wyjaśnić czym jest cyfrowy ślad?

— Składają się na niego dane o użytkowniku i o ruchu w cyberprzestrzeni. Dane o użytkowniku dotyczą adresu IP. Posiada go każdy komputer. Można ustalić adres, pod którym znajduje się urządzenie, system operacyjny, czy też ustawienia przeglądarek internetowych. Dane o ruchu w cyberprzestrzeni dotyczą zapamiętywania odwiedzanych stron, treści wpisywanych do wyszukiwarki. Dzięki tzw. ciasteczkom, serwery stron mogą śledzić waszą aktywność w sieci.

— Mam nadzieję, że to zanotowaliście i będziecie o tym pamiętać. Po przerwie porozmawiamy jeszcze o innych aspektach bezpieczeństwa w sieci.m automatycznie skanuje wszystkie fotografie i je „taguje”, czyli tworzy opisy do zdjęć i dodaje słowa kluczowe. Gdybyśmy chcieli robić to ręcznie, byłaby to mozolna praca, a tutaj dzięki temu, że wszystko wykonuje się automatycznie zyskujemy czas. Docelowo możemy później dużo szybciej znaleźć interesującą nas grafikę. Dzięki aplikacji możemy tworzyć kolaże, filmy i animacje z wybranych zdjęć, a także udostępniać je na portalach społecznościowych.

— Mapy Google Maps – jest stroną, na której możemy oglądać mapy, zdjęcia satelitarne, zdjęcia lotnicze powierzchni Ziemi, panoramiczne widoki (Street View). Dzięki niej jesteśmy w stanie sprawdzić natężenie ruchu ulicznego w czasie rzeczywistym lub o określonej porze. Możemy zobaczyć topografię i wysokość danego terenu. Pozwoli nam to na przykład zaplanować piesze wędrówki. Pomocne może również okazać się dla osób z chorobą wysokogórską. Aplikacja zawiera również funkcję planowania podróży (samochodem, środkami transportu publicznego, pieszo, rowerem, samolotem). Możemy ustawić godzinę, o której planujemy wyruszyć bądź przyjechać w dane miejsce. W opcjach planowania drogi możemy ustawić unikanie autostrad, opłat czy promów. Na stronie istnieje możliwość wysyłania zaplanowanej trasy na telefon (bezpośrednio, przez sms bądź mailem).

— Mapy Google Earth – dzięki tej aplikacji możemy odbywać wirtualne podróże do wielu ciekawych miejsc na świecie i oglądać zdjęcia w 2D i 3D, jednocześnie poznając historię, przyrodę i kulturę.

— A aplikacje Mapy Google Moon i Mapy Google Mars umożliwiają nam oglądanie zdjęć satelitarnych Księżyca i Marsa.

Rozdział 3

Podsumowanie

Podsumowując swoją prelekcję, policjant z sekcji zajmującej się walką z cyberprzestępczością opowiada uczniom, jak informacja o aktywności w sieci może zostać wykorzystana.

— Czy może wyjaśnić nam pan, do czego wiedza na temat naszych działań w sieci może być wykorzystana?

— Chociażby do skuteczniejszej promocji i sprzedaży produktów i usług przez przedsiębiorców. Wszyscy w Internecie podlegają profilowaniu. Ludzie są kategoryzowani według ich cech i zachowań. Dzięki temu mechanizmowi naszym oczom ukazują się później takie, a nie inne reklamy.

— Czy można to jakoś obejść?

— Istnieje tzw. Prawo do bycia zapomnianym w Internecie. Można zwrócić się do operatora wyszukiwarki z prośbą o usunięcie z listy wyników wyszukiwania stron internetowych, które negatywnie wpływają na naszą prywatność. W określonych sytuacjach można też poprosić właściciela strony WWW o usunięcie konkretnych informacji.

— Bardzo panu dziękujemy za ten krótki wykład na temat bezpieczeństwa w sieci. A teraz proszę was o zadawanie pytań. Na pewno macie ich sporo…

Jaki organ w Polsce zajmuje się ochroną danych osobowych i na podstawie jakich przepisów?

Po wysłuchaniu materiału, zastanów się, co możesz zmienić, aby wzrosło Twoje bezpieczeństwo w Internecie.

Podsumowanie

Podsumowując, zwróć uwagę na to, że:

każda nasza aktywność w sieci zostawia po sobie śladślad;

nie powinniśmy podawać swojego imienia, nazwiska, adresu zamieszkania w sieci tak, żeby inni mieli do tych danych łatwy dostęp;

trzeba zwracać uwagę, jakie informacje o sobie ujawniamy i udostępniać tylko te, które są niezbędne;

informacje zamieszczone w sieci bardzo trudno z niej usunąć;

nie wszystkie konsekwencje zamieszczenia informacji dotyczących naszej osoby da się przewidzieć;

niezależnie od ustawień prywatności, informacje które nie są widoczne dla innych użytkowników, są znane usługodawcy.

Wykonaj Mapę myśli dotyczącą danych zwyczajnych i danych wrażliwychdanych wrażliwych.

Zadania

Uzupełnij luki w tekście podanymi słowami.

{} {} {} {} {} {} {} {} {}

Zaznacz czy informacja jest prawdziwa czy fałszywa.

| Prawda | Fałsz | |

| □ | □ | |

| □ | □ | |

| □ | □ | |

| □ | □ | |

| □ | □ | |

| □ | □ | |

| □ | □ | |

| □ | □ | |

| □ | □ | |

| □ | □ |

Dopasuj dane do odpowiedniej kategorii.

dane dotyczące mandatów karnych, dane ujawniające pochodzenie rasowe lub etniczne, linie papilarne, imię i nazwisko, nr paszportu, adres, przekonania religijne lub filozoficzne, poglądy polityczne, przynależność wyznaniowa, wzór siatkówki, dane o stanie zdrowia, dane dotyczące skazań, dane o życiu seksualnym, PESEL, informacje o sytuacji finansowej, kod DNA, dane dotyczące orzeczeń o ukaraniu, dane o nałogach, adres IP komputera danej osoby, NIP

| DANE OSOBOWE ZWYKŁE | |

|---|---|

| DANE OSOBOWE WRAŻLIWE |

Słowniczek

niewielkie pliki tekstowe, umieszczane na komputerze użytkownika serwisu internetowego, przechowujące różne informacje i parametry związane z przeglądaną stroną internetową (np. przechowujące informacje o preferencjach użytkownika, gromadzące dane na temat logowania, częstotliwości wizyt w danym serwisie, liczby odwiedzonych stron, czasu spędzonego na każdej z nich).

https://dobryslownik.pl/slowo/ciasteczko/6541/4/

informacje na temat aktywności w sieci, gromadzone na serwerach dostawców Internetu i właścicieli stron. Są to na przykład nasze wpisy w sieci, informacje o tym, co kupujemy, co oglądamy. Są to również dane, pozostawione mimowolnie, jak adres IP komputera, czy informacja o systemie operacyjnym, jakiego używamy.

Dane wrażliwe to:

1. dane ujawniające pochodzenie rasowe lub etniczne,

2. dane ujawniające poglądy polityczne,

3. dane ujawniające przekonania religijne lub filozoficzne,

4. dane ujawniające przynależność wyznaniową, partyjną lub związkową,

5. dane o stanie zdrowia,

6. dane o kodzie genetycznym,

7. dane o nałogach,

8. dane o życiu seksualnym,

9. dane dotyczące wskazań, orzeczeń o ukaraniu i mandatów karnych,

10. dane dotyczące innych orzeczeń wydanych w postępowaniu sądowym lub administracyjnym.

to imię i nazwisko, adres zamieszkania, numery identyfikacyjne np. PESEL, NIP. Zaliczamy do nich też informacje o liniach papilarnych, sytuacji finansowej osoby, adres e‑mailowy i adres IP jej komputera.

prawo żądania usunięcia z Internetu danych osobowych umieszczonych w sieci przez osobę, której dotyczą.

mechanizm, który służy kategoryzowaniu ludzi według ich cech, zachowań, upodobań. Używany w reklamie w Internecie, w celu prezentowania reklam dopasowanych jak najściślej do potrzeb użytkowników.