Plusy i minusy internetu

Warto wiedzieć!

Trudno wyobrazić sobie codzienne funkcjonowanie bez dostępu do internetu. Jednak ten wspaniały wynalazek, choć bardzo ułatwia nam życie, ma też swoją ciemną stronę. Niejednokrotnie jest źródłem wielu problemów i zagrożeń, a statystyki pokazują, że przestępczość internetowa to coraz poważniejsze zjawisko, którego skutki są jak najbardziej realne.

Zagrożenia w internecie

Szkodliwe treści w internecie to materiały, które mogą wywołać negatywne emocje u odbiorcy lub które promują czy też po prostu przedstawiają niebezpieczne albo niezgodne z prawem zachowania.

Do tego typu materiałów zaliczamy m.in.:

treści prezentujące przemoc, śmierć;

treści pornograficzne;

treści zachęcające do samobójstw, samookaleczeń;

treści nawołujące do nienawiści, dyskryminacji.

Szkodliwe treści w internecie mogą być związane z:

niebezpiecznymi osobami;

szkodliwymi treściami;

niebezpiecznymi działaniami.

Typ zagrożenia | Treść (zawartość) – bycie odbiorcą ogólnie dostępnych treści | Kontakt – uczestniczenie w aktywności zainicjowanej przez kogoś innego | Zachowanie – inicjowanie aktywności |

Agresja | Przemoc, okrucieństwo, sceny drastyczne | Doznawanie dręczenia, znęcania się | Dręczenie, znęcanie się, cyberprzemoc |

Seks | Pornografia | GroomingGrooming | Seksting, przemoc seksualna |

Wartości | Rasizm, hejt | Perswazja ideologiczna | Tworzenie szkodliwych treści |

Komercyjne | Marketing, perswazja | Wykorzystanie danych prywatnych | Naruszenie praw autorskich |

Źródło: Katarzyna Abramczuk, Doświadczane ryzyko i poczucie bezpieczeństwa w internecie, [w:] Katarzyna Abramczuk, Jacek Pyżalski, Łukasz Tomczyk, Aldona Zdrodowska, Polskie badanie EU KIDS ONLINE 2018, Poznań 2019, s. 78.

Uważajmy, by nie paść ofiarą szkodliwych treści w sieci, ale zróbmy również wszystko, by nie stać się sprawcą tego typu przemocy.

Niebezpieczne kontakty

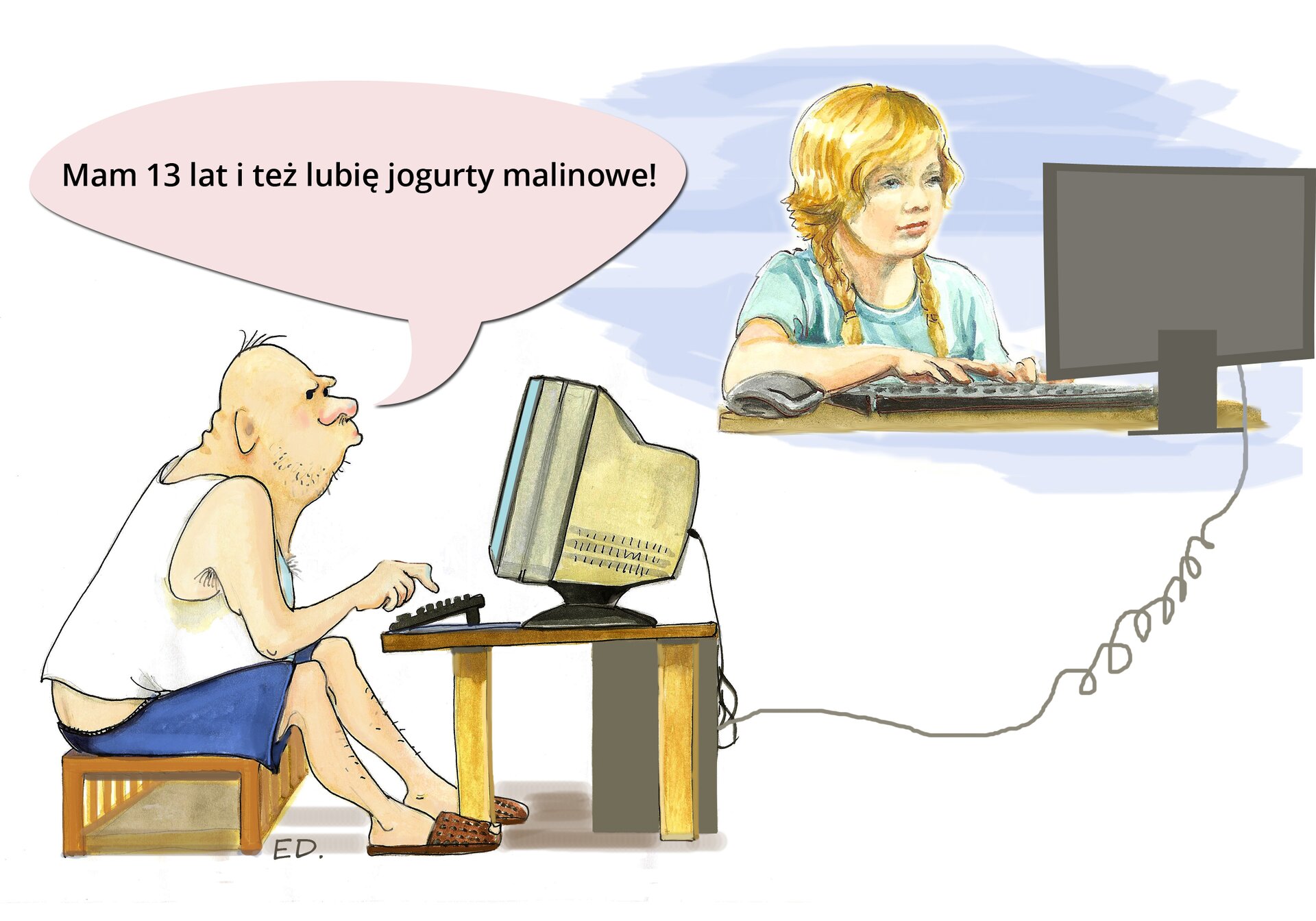

Jednym z przykładów internetowych kontaktów z niebezpiecznymi osobami jest uwodzenie w sieci (ang. groominggrooming). Niestety internet daje złudne poczucie anonimowości i przez to stał się atrakcyjną przestrzenią dla przestępców seksualnych.

Zapoznaj się z poniższą grafiką interaktywną przedstawiającą wyniki badania wśród młodzieży na temat otrzymywania przez internet niedozwolonych treści.

Wykres słupkowy poziomy przedstawia częstość otrzymywania wiadomości o treściach związanych z seksem. Grupa badanych to 164 osoby. Odpowiedzi dziewcząt i chłopców ujęte są w procentach. Podyskutuj o tym w klasie. Sformułuj wnioski.

Nie ufaj osobie, z którą kontaktujesz się tylko przez internet.

Nie spotykaj się z osobami, które znasz tylko z internetu.

Nie możesz być pewien, że dane przekazywane przez internet są prawdziwe. Zdarza się, że niektóre osoby, z którymi kontaktujesz się w sieci, mówią, że mają lat kilkanaście, a faktycznie mogą być w wieku twoich rodziców, czy też dziadków.

Nie podawaj w internecie swojego imienia i nazwiska oraz numeru telefonu.

Nie informuj, do której szkoły chodzisz, ile masz lat i gdzie mieszkasz.

Zawsze poinformuj rodziców lub nauczyciela o próbach nawiązania z tobą kontaktu przez nieznane ci osoby!

Szkodliwe treści i niebezpieczne działania

Pornografia

Coraz młodsze dzieci mają swobodny dostęp do internetu. Rodzicom jednak brakuje czasu, by weryfikować wszystko, z czym ich pociecha ma styczność w sieci. Niestety, oznacza to, że dzieci we wczesnym wieku są zagrożone kontaktem z pornografią. Badania wskazują na jej zdecydowanie negatywny wpływ na rozwijającą się dopiero psychikę i seksualność młodego człowieka. Tego typu treści nie są również żadnym źródłem rzetelnej wiedzy dla starszej młodzieży.

W roku 2019 wydany został raport dotyczący właśnie aktywności dzieci w internecie.

Czy w ciągu ostatniego roku widziałeś/aś choć raz jakiekolwiek obrazki/filmy związane z seksem? (wartości procentowe)

-

płeć : dziewczęta

nie_wiem/nie_chcę_udzielić_odpowiedzi : 24.9

tak : 21.1

nie : 53.9

-

płeć : chłopcy

nie_wiem/nie_chcę_udzielić_odpowiedzi : 24.2

tak : 29.3

nie : 46.5

Dla osób lub firm, które prezentują treści pornograficzne w sposób niekontrolowany, ustawodawca przewiduje konsekwencje prawne.

Ustawa z dnia 6 czerwca 1997 r. Kodeks karnyKto publicznie prezentuje treści pornograficzne w taki sposób, że może to narzucić ich odbiór osobie, która tego sobie nie życzy, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2.

Źródło: Ustawa z dnia 6 czerwca 1997 r. Kodeks karny, dostępny w internecie: sip.lex.pl [dostęp 8.12.2020].

Treść, która raz trafi do sieci, łatwo z niej nie zniknie – warto o tym pamiętać. Zastanówmy się, jakie ewentualne skutki może wywołać sytuacja, w której intymne treści trafią w niepowołane ręce. Pamiętajmy, że po wysłaniu swoich roznegliżowanych lub nagich zdjęć całkowicie tracimy kontrolę nad tym, co się z nimi stanie w przyszłości, a tym samym stajemy się potencjalną ofiarą cyberprzemocy.

Jeśli takie zdjęcia trafiają w niepowołane ręce, można stać się ofiarą szantażuszantażu. Pamiętaj, że osoba, która dopuszcza się szantażu, nie zrezygnuje tak łatwo – najlepiej zebrać niezbędne dowody i przekazać sprawę policji.

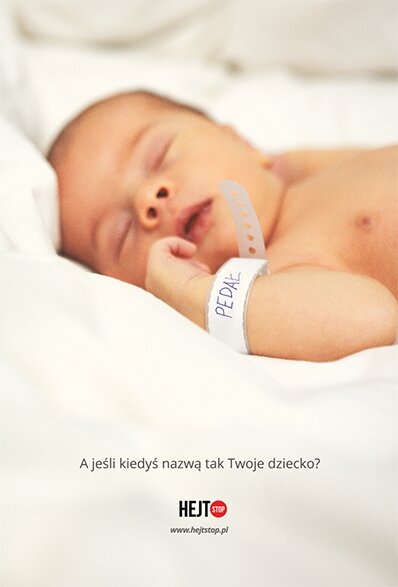

Poczucie anonimowości w sieci sprawia, że niektórym osobom łatwiej przychodzi pokazywanie się od jak najgorszej strony. Cyberprzemoc jest realnym problemem, który ma wpływ na życie zarówno nastolatków, jak i dorosłych. Młodzi ludzie są jednak bardziej na nią narażeni ze względu na dopiero kształtującą się osobowość i zazwyczaj niedostateczny jeszcze poziom odporności na negatywne emocje, ale także dlatego, że znaczna część ich życia związana jest z aktywnością w mediach społecznościowych.

O cyberprzemocy mówimy w sytuacji, gdy ktoś jest obrażany, ośmieszany czy zastraszany za pośrednictwem internetu. Dotyczy to również podszywania się pod kogoś, włamywania się na cudze konta oraz publikowania i rozsyłania treści, które kogoś obrażają. Pamiętajmy jednak, że przemoc, która nie pozostawia śladów, dalej jest przemocą i wszelkie jej przejawy należy tępić oraz zgłaszać organom ścigania.

Kradzież tożsamości

Kradzież tożsamościtożsamości to działanie polegające na bezprawnym wykorzystaniu cudzej tożsamości w celu osiągnięcia korzyści majątkowej bądź w celu naruszenia innych dóbr prawnych.

Sprawcy najczęściej stosują takie metody jak:

kradzież urządzeń, na których przechowywane są dane osobowe (np. twardy dysk);

włamanie do systemu komputerowego;

zastosowanie specjalnego oprogramowania, które umożliwia uzyskania zastrzeżonych danych;

zakładanie fałszywych kont w mediach społecznościowych.

Pamiętaj, by nie udostępniać publicznie informacji o sobie. Na popularnych portalach społecznościowych używaj ustawień prywatności, a kiedy ktoś z twoich bliskich poprosi cię przez komunikator o podanie kodu PIN czy autoryzację jakiejś transakcji, najpierw skontaktuj się z nim telefonicznie, by zweryfikować, czy prośba rzeczywiście pochodzi od niego.

Choć wymienione tu zachowania są specyficzne dla przestrzeni internetowej, nic nie stoi na przeszkodzie, by chronić się przed nimi tak, jak chronisz się przed różnego rodzaju zagrożeniem poza światem wirtualnym. Zdrowy rozsądek i ostrożność w kontakcie z obcymi są zawsze wskazane. Dla przykładu: nie podajesz przecież swoich danych osobowych czy numeru PIN do karty przypadkowej osobie w sklepie, zatem nie rób tego również w sieci.

Zapoznaj się z mapą myśli obrazującą konsekwencje cyberprzestępczości. Jakie działania innych ludzi w internecie mogły spowodować te konsekwencje? Uzupełnij mapę przykładami takich działań.

Zapoznaj się z mapą myśli obrazującą konsekwencje cyberprzestępczości. Jakie działania innych ludzi w internecie mogły spowodować te konsekwencje? Wypisz przykłady takich działań.

- Nazwa kategorii: przykładowe konsekwencje cyberprzestępczości

- Nazwa kategorii: zmiana miejsca pracy lub jej utrata

- Nazwa kategorii: zmiana zachowania w kontakcie z innymi ludźmi

- Nazwa kategorii: myśli samobójcze

- Nazwa kategorii: wyciek danych

- Nazwa kategorii: podwyższony poziom lęku

- Nazwa kategorii: stany depresyjne

- Nazwa kategorii: unikanie pewnych osób i miejsc

- Nazwa kategorii: zmiana miejsca zamieszkania

- Nazwa kategorii: negatywne konsekwencje finansowe

- Nazwa kategorii: rzadsze wychodzenie z domu Koniec elementów należących do kategorii przykładowe konsekwencje cyberprzestępczości

- Elementy należące do kategorii przykładowe konsekwencje cyberprzestępczości

Zapoznaj się z mapą myśli, a następnie zastanów się, w jaki sposób można chronić dzieci przed wpływem szkodliwych treści, z którymi mogą się spotkać w internecie. Uzupełnij mapę myśli i wpisz swoje propozycje w puste pola.

Zapoznaj się z mapą myśli i zastanów się, w jaki sposób można chronić dzieci przed wpływem szkodliwych treści, z którymi mogą spotkać się w internecie. Wpisz swoje propozycje.

- Nazwa kategorii: ochrona dzieci[br] przed cyberprzestępczością

- Nazwa kategorii: ustalenie sposobu[br] korzystania z internetu

- Nazwa kategorii: rozmowa

- Nazwa kategorii: wskazanie[br] możliwych zagrożeń

- Nazwa kategorii:

- Nazwa kategorii:

- Nazwa kategorii: Koniec elementów należących do kategorii ochrona dzieci[br] przed cyberprzestępczością

- Elementy należące do kategorii ochrona dzieci[br]przed cyberprzestępczością

Elektroniczna przemoc rówieśnicza (cyberprzemoc)BullyingBullying (nękanie) jest to najbardziej destrukcyjny i dotkliwy dla ofiary rodzaj przemocy rówieśniczej, charakteryzujący się trzema podstawowymi właściwościami (…):

regularnością – ta sama ofiara doświadcza ich regularnie przez dłuższy czas,

nierównowagą sił – sprawca lub sprawcy, dzięki określonym cechom, są znacznie silniejsi od ofiary, która czuje się bezradna,

intencjonalnością – sprawcy chcą zaszkodzić ofierze lub mają świadomość, że ich działania spowodują krzywdę.

Źródło: Jacek Pyżalski, Elektroniczna przemoc rówieśnicza (cyberprzemoc), [w:] Katarzyna Abramczuk, Jacek Pyżalski, Łukasz Tomczyk, Aldona Zdrodowska, Polskie badanie EU KIDS ONLINE 2018, Poznań 2019, s. 101.

FOMO (z ang. fear of missing outear of missing out) to lęk przed tym, że ominie nas jakaś istotna informacja. Lęk ten powoduje, że nieustannie sprawdzamy media społecznościowe czy serwisy informacyjne.

Czytaj dokładnie regulamin serwisu, do jakiego się zapisujesz. Chroń swoją prywatność i nie udostępniaj innym zbyt wielu informacji o sobie, bo to, co opublikujesz na portalu, zostaje w internecie na stałe.

Zagrożenia występujące w grupach dyskusyjnych oraz na portalach społecznościowych

Grupy dyskusyjne są swoistymi społecznościami posiadającymi własne zwyczaje. Dlatego też zanim zaczniesz sam zabierać głos, wskazane jest zapoznanie się z panującymi w nich prawami i sposobami komunikacji.

Korzystając z możliwości pisania wiadomości i odpowiadania na listy w grupie dyskusyjnej, przestrzegaj wszystkich zasad netykietynetykiety pocztowej, a ponadto:

Zwróć uwagę, że jedną z możliwych aktywności na portalach jest korzystanie z osobistego profilu o nazwie Oś czasu. Pozwala on na przedstawianie wydarzeń z twojego życia wzbogaconych o zdjęcia i opisy. Jednak nierozważna aktywność tego rodzaju na portalu może prowadzić do utraty prywatności oraz stworzyć możliwość wykorzystania w przyszłości przedstawionych tam informacji przeciwko tobie.

Portal zapewni ci bezpieczeństwo podczas korzystania z niego jeśli:

Zapoznaj się z zasadami bezpiecznego korzystania z portalu społecznościowego umieszczonymi na ilustracjach. Czy twój profil na portalach społecznościowych jest bezpieczny? Sprawdź ustawienia.

Spoilerowanie

Podczas prowadzenia dyskusji na stronach i forach internetowych oraz grupach dyskusyjnych spotkać się możesz z tzw. spoilerowaniem (ang. spoil – psuć), czyli otrzymywaniem niepożądanej informacji o szczegółach zakończenia filmu, sztuki teatralnej, telewizyjnej. Termin ten bywa używany również do przypadków, gdy „życzliwa” osoba udziela niechcianej podpowiedzi w prowadzonej grze.

Znajdź w internecie i zapisz informacje charakteryzujące tzw. spojlerowanie.

Trolling

W internecie można natknąć się na agresywne, wulgarne komentarze. Mogą one być szczególnie dotkliwe, zwłaszcza gdy znajdą się pod czyimiś zdjęciami albo twórczością. Tu każdy może być anonimowy, a dla niektórych stwarza to doskonałe miejsce do wyładowywania własnych frustracji i nękania innych. Ludzi, którzy w sieci celowo szukają zaczepki, nazywamy trollami. Nie musisz się ich bać - wystarczy, że zachowasz kilka prostych zasad:

•Staraj się zachować anonimowość - to najprostsza i najlepsza ochrona. Wymyśl sobie pseudonim i nie dodawaj do niego swoich zdjęć.

•Unikaj wchodzenia w dyskusje z ludźmi, którzy wyraźnie szukają kłótni i nie są skłonni do dyskusji. To zasada znana powszechnie jako „nie karm trolli”.

Ułóż kilka grzecznych i uprzejmych zdań, będących odpowiedzią na agresywne i wulgarne komentarze znajdujące się w internecie.

Netykieta

W życiu codziennym kulturalnego człowieka poznajemy po tym, że przestrzega norm zachowania nazywanych etykietą. Może ona dotyczyć poprawnych zachowań przy stole (podczas spożywania posiłków) lub podczas prowadzenia rozmów. Etykieta może być spisana, albo przekazywana ustnie. Może też być częścią ogólnych zasad obowiązujących w różnych okolicznościach. Zasady te obowiązują również ciebie.

W internecie obowiązują również określone zasady zachowania. Znane są pod nazwą netykieta.

Oto wybrane zasady:

komunikując się z innymi użytkownikami internetu nie należy używać brzydkich wyrazów;

nie wolno korzystać z programów, za które się nie zapłaciło;

nie wypada zaglądać bez pozwolenia do cudzych plików;

nie należy sprawiać przykrości innym;

nie wolno działać na czyjąś szkodę;

nie wolno nadużywać zasobów internetu w celu przyswojenia sobie czyjejś własności;

należy traktować innych tak, jak sami chcielibyśmy być traktowani;

należy pamiętać o prawie autorskimprawie autorskim.

Sprawdź, czy umiesz!

Sprawdź, czy twoje konto na portalach społecznościowych jest zabezpieczone. Zwróć uwagę na to, co znajduje się na Osi czasu, kto może oglądać twoje wpisy i zdjęcia.

Słownik

przestępstwo uregulowane w przepisach kodeksu karnego; zgodnie z art. 267: kto bez uprawnienia uzyskuje dostęp do informacji dla niego nieprzeznaczonej, otwierając zamknięte pismo, podłączając się do sieci telekomunikacyjnej lub przełamując albo omijając elektroniczne, magnetyczne, informatyczne lub inne szczególne jej zabezpieczenie, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do lat 2

cyberprzemoc, dręczenie, prześladowanie, zastraszanie lub znęcanie się nad kimś w sieci

twórczość, z której można korzystać bez ograniczeń, gdyż wygasły do niej prawa autorskie i majątkowe