Prezentacja multimedialna

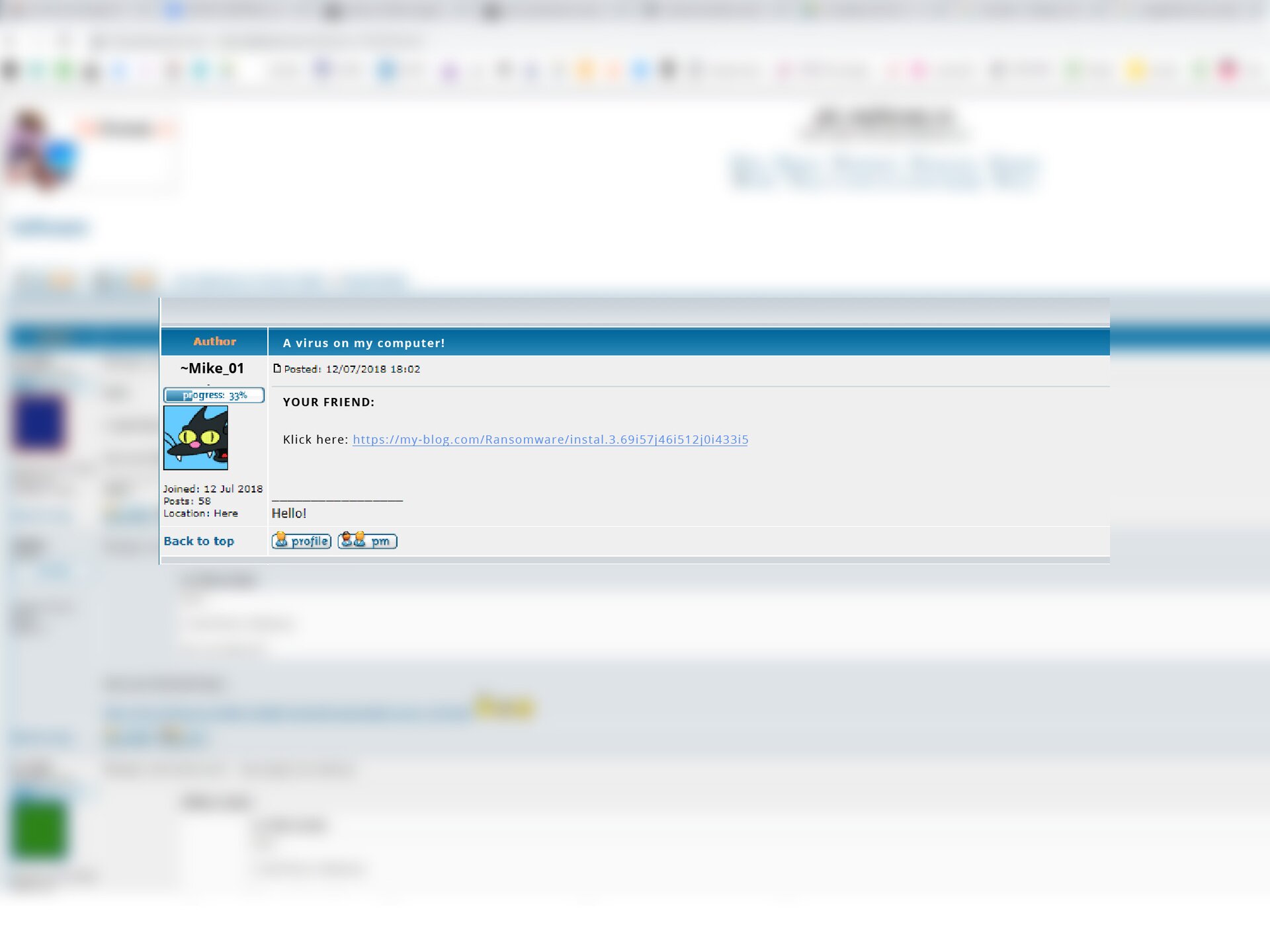

Cybercrime is a regular part of the digital reality. However, it doesn’t mean that we can’t protect our data. What to do to avoid internet scams?

Cyberprzestępczość to stały element cyfrowej rzeczywistości. Nie oznacza to jednak, że nie możemy chronić naszych danych. Co zrobić, aby uniknąć oszustw internetowych?

Complete the crossword. What is the hidden word?

Uzupełnij krzyżówkę. Jakie jest hasło?

Work with the presentation about cybersecurity. Then, do the tasks below.

Pracuj z prezentacją na temat bezpieczeństwa w sieci. Następnie wykonaj zadania.

Work with the sentences below and choose all the true ones.

Zapoznaj się z poniższymi zdaniami i wybierz wszystkie, które są prawdziwe.

Based on the presentation, group the elements according to which group they belong to.

Na podstawie prezentacji przyporządkuj elementy do właściwych grup.

How much do you know about protection against cybercrime? Use the information from the presentation to write three‑sentence answers to the questions below.

Jak dużo wiesz o bronieniu się przed cyberprzestępstwami? Użyj informacji z prezentacji, aby odpowiedzieć na każde pytanie trzema zdaniami.

How do security suites work?

How do you protect yourself from cybercrime?

What’s a strong password? Mention at least 3 characteristics.