Przeczytaj

Implementacja prostego keyloggera

Do implementacji naszego prostego keyloggerakeyloggera w języku Java użyjemy zewnętrznej biblioteki o nazwie JNativeHook. Funkcje w niej zapisane wykorzystamy do wykrywania naciśnięć klawiszy na klawiaturze.

Natomiast aby zapisać zebrane informacje w pliku skorzystamy z pakietu PrintStream oraz FileOutputStream.

Pełny kod prostego keyloggera w języku Java jest następujący:

Dzięki wykorzystaniu paru metod z biblioteki JNativeHook otrzymujemy w pełni działającego keyloggera. Dodatkowo jego kod jest naprawdę krótki oraz mało skomplikowany. Dobrze to prezentuje, jak niewiele potrzeba do napisania działającego złośliwego oprogramowania. Warto zatem wiedzieć, jak się przed nim chronić.

Ochrona przed złośliwym oprogramowaniem

Pamiętajmy, że najsłabszym ogniwem w łańcuchu ochrony komputera przed złośliwym oprogramowaniem jest człowiek. Jesteśmy podatni na techniki manipulacyjne i to najczęściej nasze własne działania skutkują zainfekowaniem komputera. Jak zatem ograniczyć ryzyko infekcji?

Świadome korzystanie z internetu i jego zasobów

Przede wszystkim należy mieć na uwadze, że internet jest pełen zagrożeń dla naszego komputera. Zwykłe kliknięcie hiperłączahiperłącza znajdującego się w treści maila albo strony internetowej może skutkować pobraniem złośliwego oprogramowania.

Dlatego podczas rutynowego sprawdzania skrzynki pocztowej, mediów społecznościowych czy nawet podczas zwykłego surfowania po internecie należy pamiętać o podstawowych zasadach ostrożności.

Blokowanie reklam i wyskakujących okien

Może się zdarzyć, że zainfekujemy komputer poprzez nieumyślne kliknięcie interesującej nas reklamy na stronie internetowej.

Przeglądarki takie jak Firefox, czy Google Chrome pozwalają na automatyczne blokowanie wyskakujących okien i reklam poprzez odpowiednie dostosowanie ustawień przeglądarki. Dodatkowo możemy zainstalować w przeglądarce odpowiednie wtyczki.

Najpopularniejszymi i najlepiej ocenianymi wtyczkami blokującymi reklamy są AdBlock, R.O.B.E.R.T. oraz AdBlocker Ultimate. Zapobiegają one śledzeniu przez reklamodawców oraz poprawiają szybkość działania przeglądarki. Dodatkowo mają one funkcję dopuszczalności reklam na wskazanych przez użytkownika stronach, dzięki czemu zapewniają większą kontrolę nad systemem blokowania.

Dokonując wyboru wtyczki, należy kierować się opiniami ekspertów z branży cyberbezpieczeństwa, którzy je przetestowali. Niektóre wtyczki blokujące reklamy mogą okazać się szkodliwe dla użytkownika. Mogą one wykradać wrażliwe dane lub wyświetlać szkodliwe reklamy, które są najczęściej oszustwem. Przykładem takiej wtyczki był dostępny w 2015 roku Adblock Super. Dodatkowo należy pamiętać, że blokowanie reklam niesie za sobą pewne ograniczenia. Sporo serwisów internetowych zarabia na wyświetlaniu reklam.

Zapora sieciowa

Zapora sieciowaZapora sieciowa pełni funkcję połączenia ochrony sprzętowej i programowej wewnętrznej sieci LAN przed nieuprawnionym dostępem z zewnątrz. Często jest to realizowane przy pomocy oddzielnego sprzętu komputerowego wyposażonego w system operacyjny z odpowiednim oprogramowaniem.

Na komputerach osobistych rolę zapory sieciowej może też pełnić program filtrujący połączenia wchodzące i wychodzące. Zapory sieciowe nie tylko zabezpieczają system przed danymi z zewnątrz, ale też chronią dane przed nieuprawnionym wypływem z sieci lokalnej. Dodatkowo zapory sieciowe prowadzą dzienniki zdarzeń, które zawierają zbiorcze informacje na temat aktywności sieciowej procesów komputerowych, dzięki czemu użytkownik jest w stanie wykryć podejrzaną aktywność sieciową.

Zapora sieciowa jest pewnego rodzaju barierą pomiędzy naszą siecią lokalną a internetem. Zazwyczaj twórcy systemów operacyjnych zapewniają podstawowe zapory w celu zabezpieczenia użytkowników. Dodatkowo są dostępne darmowe i komercyjne systemy, które pozwalają na łatwiejszą konfigurację zapory oraz poszerzają jej funkcjonalność.

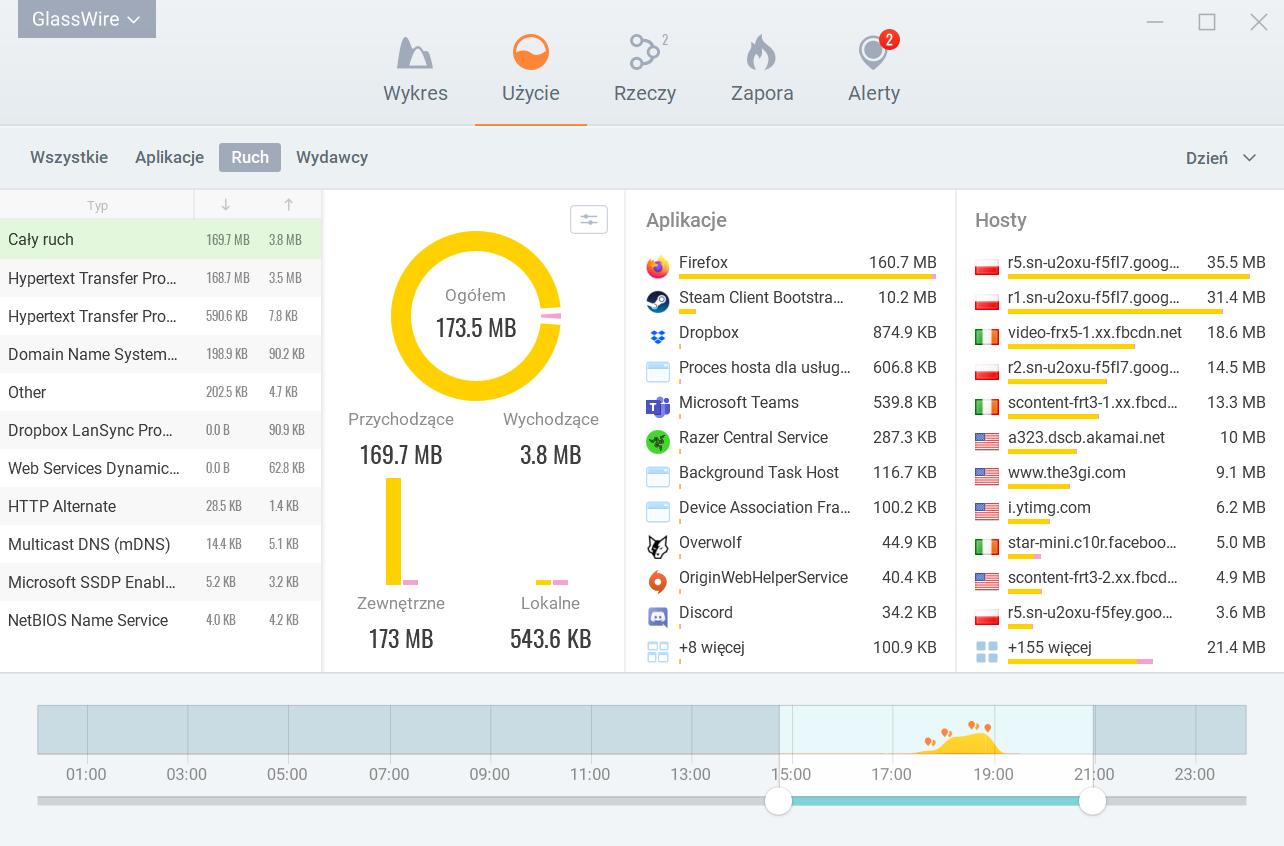

Jednym z nich jest darmowy program o nazwie GlassWire. Aplikacja ta oferuje szereg funkcji umożliwiających kontrolę ustawień zapory sieciowej. Pozwala ona całkowicie zablokować dostęp do internetu dla dowolnej aplikacji działającej na naszym komputerze.

Aplikacja ta również prowadzi dziennik zdarzeń, w którym można znaleźć informacje na temat podejrzanego ruchu sieciowego oraz nowo zaobserwowanej aktywności sieciowej aplikacji. Dzięki temu użytkownik może dowiedzieć się o potencjalnie niechcianej aktywności procesów.

Dodatkowo GlassWire pozwala na dokładną analizę zużycia transferu danych przez poszczególne aplikacje. Zaobserwowaną aktywność sieciową można przeanalizować na podstawie rodzaju komunikacji, czy chociażby wydawcy aplikacji.

Oprogramowanie antywirusowe

Kolejnym sposobem na zabezpieczenie swojego komputera jest korzystanie z programu antywirusowegoprogramu antywirusowego. Jego działanie polega na ciągłym monitorowaniu działających procesów i alarmowanie, gdy któryś z nich wykonuje coś podejrzanego. Na bieżąco skanuje również komputer w poszukiwaniu zainfekowanych plików. Znajdziesz tak płatne, jak i bezpłatne oprogramowania antywirusowe.

Pamiętajmy, aby na naszym komputerze był zainstalowany jeden program antywirusowy. W przypadku dwóch lub więcej tego rodzaju programów może się zdarzyć, że jeden z nich będzie blokował pozostałe, ponieważ będzie uważał ich działania za podejrzane.

Metody ochrony przed wyciekiem danych

Rejestrując się na różnego rodzaju serwisach internetowych, bardzo często musimy podać swoje prywatne dane. Zawsze musimy zakładać, że dane z takiego serwisu mogą wycieknąć w wyniku skutecznego cyberataku. W jaki sposób ograniczyć konsekwencje wycieku naszych danych?

Menadżery haseł

Warto korzystać z menadżera haseł. Często zdarza się, że rejestrujemy się w różnych serwisach, używając tego samego hasła albo zmieniając w nim parę ostatnich znaków. Niestety w momencie, w którym nasze hasło wycieknie do internetu, atakujący mogą zalogować się tym samym hasłem na każdy inny serwis, na którym jesteśmy zarejestrowani.

Kolejnym problemem jest wymyślanie nowych, skomplikowanych haseł oraz zapamiętywanie każdego z nich. W tym może nam pomóc menadżer haseł. Za jego pomocą możemy utworzyć zaszyfrowany plik na naszym dysku, który można jedynie odszyfrować, podając odpowiednie hasło w naszym menadżerze. Wtedy musimy jedynie pamiętać jedno skomplikowane hasło. Dodatkowo menadżery haseł mają wbudowane generatory losowych haseł, dzięki czemu nie musimy ich wymyślać.

Istnieją płatne i bezpłatne menadżery haseł, które zazwyczaj różnią się dodatkowymi funkcjami, takimi jak automatyczne uzupełnianie pól do logowania na stronie. Jednym z najpopularniejszych menadżerów haseł jest KeePassXC.

Jego działanie opiera się na przechowywaniu haseł w pliku, który jest zaszyfrowany specjalnym hasłem. Powinno ono być odpowiednio długie oraz skomplikowane, przez co odszyfrowanie tego pliku przez atakującego będzie niemożliwe. Dzięki menadżerowi haseł nie trzeba pamiętać wielu skomplikowanych haseł, a zaledwie jedno.

Program zawiera wbudowany generator haseł, w którym można sprecyzować długość hasła oraz to, z jakich typów znaków ma się ono składać. Dzięki temu użytkownik nie musi sam wymyślać bezpiecznych haseł. Dodatkowo tworząc nowy wpis w naszej bazie, można podać dodatkowe informacje, takie jak data wygaśnięcia hasła czy powiązana z nim nazwa użytkownika.

KeePassXC oferuje także funkcję autowpisywania haseł na sprecyzowanych przez użytkownika stronach internetowych. Dzięki temu podczas logowania nie trzeba kopiować odpowiedniego hasła z bazy danych.

Podczas wybierania menadżera haseł należy postawić na programy dobrze znane i polecane przez ekspertów z branży cyberbezpieczeństwa. Należy również zwrócić uwagę na to, czy aplikacja jest aktualna i wciąż rozwijana przez producenta. Korzystanie z aktualnych wersji programów zdecydowanie zmniejsza ryzyko wystąpienia błędów i luk, które mogą prowadzić do utraty wartościowych danych.

Uwierzytelnianie wielopoziomowe

Po wycieku naszych danych do logowania chcielibyśmy się również zabezpieczyć przed tym, aby atakujący nie zalogował się na nasze konto przed zmianą hasła. Dobrym rozwiązaniem jest stosowanie wielopoziomowej weryfikacji.

Najczęściej opiera się ona na korzystaniu z telefonu jako urządzenia do potwierdzenia naszej tożsamości w trakcie logowania. Dzięki temu nawet jeżeli atakujący otrzyma nasze dane do logowania i tak nie będzie się w stanie nimi zalogować bez naszego telefonu.

Słownik

zawarty w dokumencie elektronicznym odnośnik, który prowadzi do innego dokumentu

program, którego zadaniem jest lokalizowanie, usuwanie i ograniczanie skutków działania wirusów komputerowych

system zajmujący się monitorowaniem oraz kontrolą ruchu sieciowego bazując na ustalonych wcześniej regułach bezpieczeństwa; termin ten może odnosić się do sprzętu komputerowego ze specjalnym oprogramowaniem, jak i do samego oprogramowania blokującego

rodzaj oprogramowania lub urządzenia rejestrującego klawisze naciskane przez użytkownika

metoda oszustwa, w której przestępca podszywa się pod inną osobę lub instytucję w celu wyłudzenia poufnych informacji